IoT-Anwendungen in der Bildverarbeitung

Machine Vision spielt im Internet of Things eine immer größere Rolle. Verschiedene Sensoren und Kameras stellen eine große Menge an Daten zur Verfügung und ermöglichen so immer vielfältigere Anwendungen. Erfahren Sie, was das IoT ist und welche Vorteile Bildverarbeitung bringt.

Entwicklung von Embedded IoT-Vision-Systemen

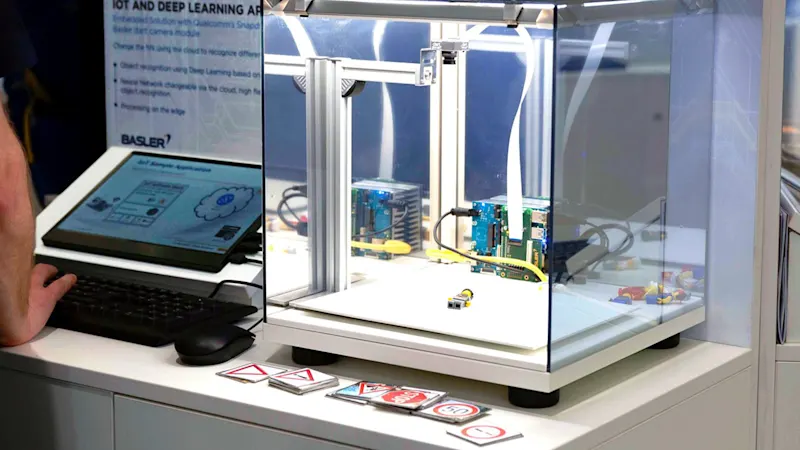

In unserem Webinar erfahren Sie, wie Sie die drei größten Herausforderungen bei der Entwicklung von IoT-Systemen meistern.

Lernen Sie, wie eine optimierte Bildverarbeitungsarchitektur für die Bereitstellung von ML-Modellen von der AWS-Cloud bis zum Edge-Gerät realisiert werden kann. So können Entwicklerteams schnell mit dem Prototyping ihrer intelligenten, vernetzten Bildverarbeitungsanwendungen beginnen.

IoT-Webinar ansehenWas ist das IoT?

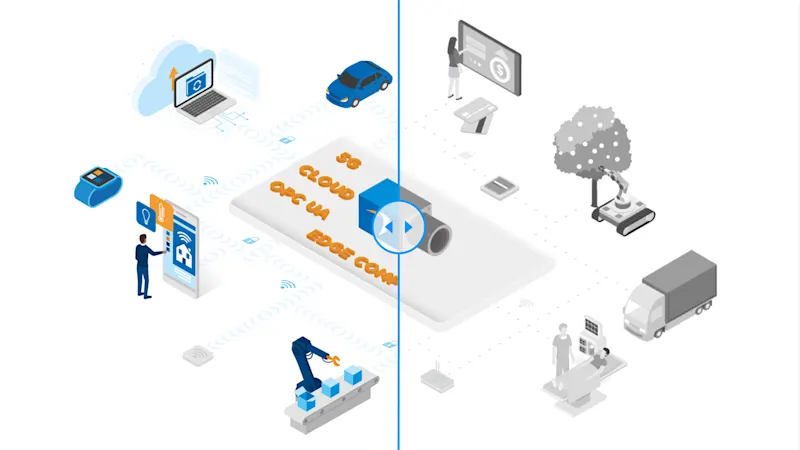

Im Internet of Things sind intelligente Geräte und Maschinen über das Internet vernetzt. An den verschiedensten Stellen von Prozessen, beispielsweise innerhalb einer Smart Factory, können so Daten erhoben und Prozesse gesteuert und – z.B. durch Künstliche Intelligenz – optimiert werden. Sensoren und Kameras können dabei wichtige Elemente für die Datenerfassung darstellen und diese Daten können durch immer weiter ausgereifte Technologie in Echtzeit verarbeitet werden.

Anwendungen aus dem Internet der Dinge lassen sich in verschiedenen Bereichen, wie z.B. in Consumer-Geräten, Medizin, Agrarwirtschaft, Smart Home, Einzelhandel, in der Industrie 4.0 und in Industrial-IoT (kurz: IIoT)-Lösungen finden.

Technologie-Sprung für Ihre Applikation

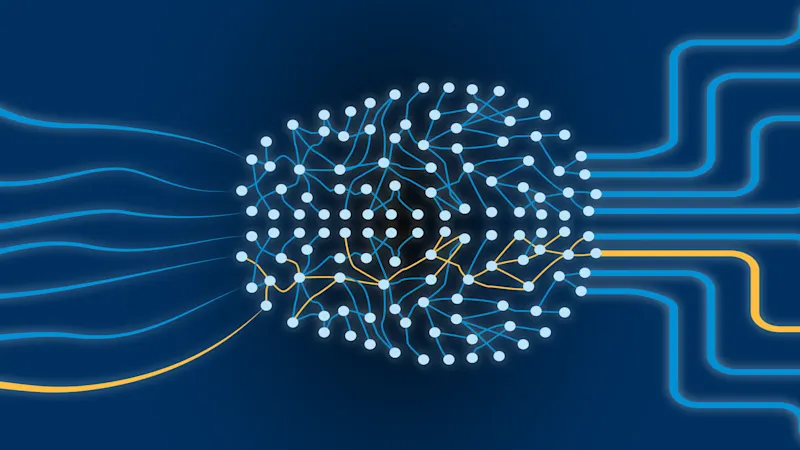

Mehr und mehr Sensoren und Kameras stellen mittlerweile eine große Menge an Daten in unterschiedlichsten IoT- und IIoT-Anwendungen zur Verfügung. Selbstlernfähigkeit und modulare Langzeit-Autonomie spielen dabei eine große Rolle.

IoT wird mit Computer Vision smarter, effizienter und flexibler

Entscheidend für das IoT ist die effiziente und schnelle Auswertung der erhobenen Daten in Echtzeit: Die Reduzierung von Latenzzeiten wird durch das Edge-Computing und die 5G-Technologie ermöglicht. Mit der industriellen KI und neuen Algorithmen für maschinelles Lernen rückt ein weiterer großer Schritt auf dem Weg zu noch effizienterer Produktion, neuen Geschäftsmodellen und Applikationen ins Blickfeld.

KI ist kein Science Fiction mehr, sondern real und ein wesentlicher Teil der vernetzten Welt und der „Industrie 4.0“. Zeitgemäße Edge-Computing-Lösungen ermöglichen die Verlagerung der Datenanalyse an den Ort, an dem die Daten erfasst werden. Gleichzeitig wird die Datenübermittlung durch die 5G-Technologie beschleunigt, sodass Latenzzeiten sinken und gleichzeitig der Datenaustausch in Echtzeit beschleunigt wird. Mit OPC UA tritt ein einheitliches Kommunikationsprotokoll für die Kommunikation zwischen Maschinen auf die Bildfläche. Und Cloud-Lösungen helfen, Anwendungen oder auch Machine Learning-Modelle zur Verfügung zu stellen - beim Speichern von Daten oder gar bei deren Auswertung.

IoT-Anwendungen mit Bildverarbeitung

In Smart Factories wird eine KI-basierte „Null-Fehler-Produktion“ vorangetrieben, durch die vorausschauende Wartung werden Ausfallzeiten weiter reduziert. IoT-Lösungen in Logistikprozessen steigern die Effizienz und verkürzen Lieferzeiten. Neue Home-Applikationen vernetzen unseren privaten Lebensbereich weiter. Diagnose-Möglichkeiten in der Medizintechnik steigen und auch die Agrarwirtschaft kann auf einen reduzierten Ressourceneinsatz bei gleichzeitig höherer Automatisierung abzielen.

Computer Vision und IoT

Computer Vision wird für Anwendungen im IoT der Zukunft immer wichtiger. Heute jedoch haben viele Bildverarbeitungssysteme noch nicht den Standard erreicht, den das IoT in Zukunft benötigt.

IoT der Zukunft

Reduzierung der Datenmenge durch leistungsfähiges Edge Computing

Energieeffizienz durch neue Technologie

Schnelle Bildauswertung durch Deep Learning / KI, geringe Latenzzeiten dank 5G

Kommunikationsstandard: OPC UA für Computer Vision

Verbesserte Sicherheit durch sparsameren Datenaustausch

IoT heute

Eingeschränkte Bandbreite; „klassische“ Bildverarbeitung

Hoher Ressourcen- und Energiebedarf

Große Latenzzeiten

Kein Kommunikationsstandard

Sicherheitslücken

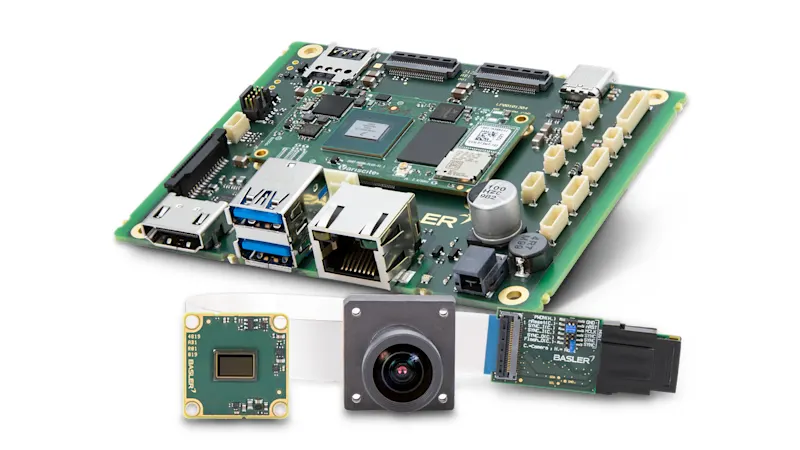

Unsere Prototyping-Produkte für IoT-Lösungen

Finden Sie hier unsere Prototyping-Produkte, die auf einfache Art Computer Vision in IoT- Anwendungen integrieren:

Hintergrundinfos rund um IoT und Vision Technologie

Benötigen Sie weitere Hintergrundinformationen zum Thema IoT und Vision Technologie? Dann stöbern Sie in den hier zur Verfügung gestellten Beiträgen: